Tor o The Onion Router le permite a una persona navegar por la web de forma anónima velando la identidad real del usuario. Protege al usuario de cualquier análisis de tráfico y espionaje de red.Tor es quizás la opción más popular y segura disponible para la conectividad anónima de Internet. Para reducir la confusión, aquí estamos hablando de la red Tor, no del navegador web que se utiliza para acceder a la misma.

Historia de Tor

Tor se basa en el principio de 'enrutamiento de la cebolla' que fue desarrollado por Paul Syverson, Michael G. Reed y David Goldschlag en el Laboratorio de Investigación Naval de los Estados Unidos en la década de 1990. La versión alfa de Tor, llamada 'The Onion Routing Project' o simplemente TOR Project, fue desarrollada por Roger Dingledine y Nick Mathewson. Se lanzó el 20 de septiembre de 2002. Se llevó a cabo un desarrollo adicional bajo el techo financiero de Electronic Frontier Foundation (EFF).The Tor Project Inc. es una organización sin fines de lucro que actualmente mantiene a Tor y es responsable de su desarrollo. El Gobierno de los Estados Unidos principalmente lo financia, y el Gobierno sueco y otras ONG y patrocinadores individuales proporcionan ayuda adicional.

¿Cómo funciona Tor?

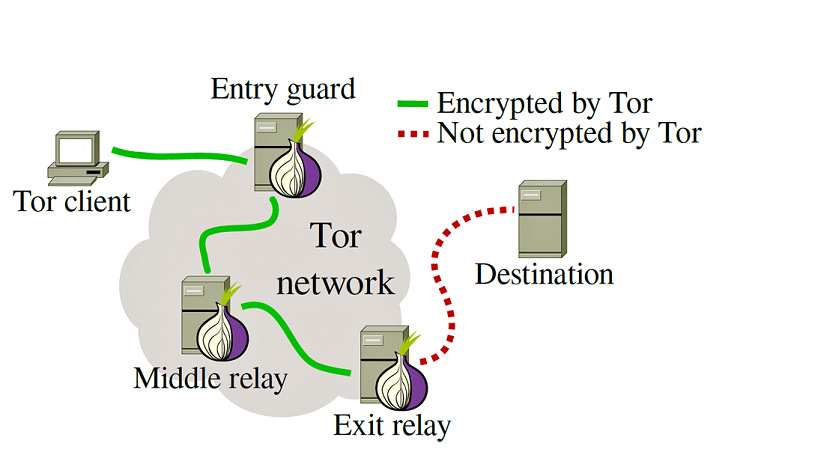

Tor trabaja sobre el concepto del método de "enrutamiento de cebolla" en el cual los datos del usuario primero se cifran y luego se transfieren a través de diferentes relevos presentes en la red Tor, creando así un encriptado de varias capas (capas como una cebolla), manteniendo así la identidad de el usuario seguro.

Una capa de cifrado se descifra en cada repetidor de Tor sucesivo, y los datos restantes se envían a cualquier repetidor aleatorio hasta que llegue a su servidor de destino. Para el servidor de destino, el último relé de nodo / salida Tor aparece como el origen de los datos. Por lo tanto, es difícil rastrear la identidad del usuario o del servidor mediante cualquier sistema de vigilancia que actúe en el medio del camino.

Además de proporcionar el anonimato a los usuarios independientes, Tor también puede proporcionar el anonimato a los sitios web y servidores en forma de Tor Hidden Services. Además, las aplicaciones P2P como BitTorrent se pueden configurar para usar la red Tor y descargar archivos torrent.

Una capa de cifrado se descifra en cada repetidor de Tor sucesivo, y los datos restantes se envían a cualquier repetidor aleatorio hasta que llegue a su servidor de destino. Para el servidor de destino, el último relé de nodo / salida Tor aparece como el origen de los datos. Por lo tanto, es difícil rastrear la identidad del usuario o del servidor mediante cualquier sistema de vigilancia que actúe en el medio del camino.

Además de proporcionar el anonimato a los usuarios independientes, Tor también puede proporcionar el anonimato a los sitios web y servidores en forma de Tor Hidden Services. Además, las aplicaciones P2P como BitTorrent se pueden configurar para usar la red Tor y descargar archivos torrent.

Controversias e Influencia

La gente suele elogiar a Tor por el anonimato y la privacidad que proporciona a los usuarios que quieren eludir la censura, que son maltratados y traumatizados por acosadores y activistas sociales que temen ser arrestados por las autoridades. Ha sido utilizado por diferentes agencias de seguridad para compartir información confidencial.

El denunciante de la NSA Edward Snowden utilizó a Tor para filtrar información sobre PRISM a The Guardian y The Washington Post.

Sin embargo, la historia no es buena. Tor enfrenta críticas por el hecho de que actúa como un medio para diferentes actividades ilegales como violación de datos, tráfico de drogas, juegos de azar, etc. Tor también es utilizado por mentes criminales para comunicarse a través de Internet mientras se mantiene oculta su identidad, lo que dificulta el agencias de seguridad para rastrearlos.

La Agencia de Seguridad Nacional (NSA) de Estados Unidos ha llamado a Tor "el rey del anonimato de Internet de alta latencia y alta seguridad". Y comentarios similares de la revista BusinessWeek, "quizás el medio más efectivo de derrotar los esfuerzos de vigilancia en línea de las agencias de inteligencia de todo el mundo" .

Otra especulación es que Tor toma su financiación del gobierno de los EE. UU. Lo que puede llevar a la suposición de que la NSA puede haber comprometido las identidades de los usuarios individuales de Tor. Sin embargo, el director ejecutivo Andrew Lewman ha negado cualquier confederación con la NSA.

La gente suele elogiar a Tor por el anonimato y la privacidad que proporciona a los usuarios que quieren eludir la censura, que son maltratados y traumatizados por acosadores y activistas sociales que temen ser arrestados por las autoridades. Ha sido utilizado por diferentes agencias de seguridad para compartir información confidencial.

El denunciante de la NSA Edward Snowden utilizó a Tor para filtrar información sobre PRISM a The Guardian y The Washington Post.

Sin embargo, la historia no es buena. Tor enfrenta críticas por el hecho de que actúa como un medio para diferentes actividades ilegales como violación de datos, tráfico de drogas, juegos de azar, etc. Tor también es utilizado por mentes criminales para comunicarse a través de Internet mientras se mantiene oculta su identidad, lo que dificulta el agencias de seguridad para rastrearlos.

La Agencia de Seguridad Nacional (NSA) de Estados Unidos ha llamado a Tor "el rey del anonimato de Internet de alta latencia y alta seguridad". Y comentarios similares de la revista BusinessWeek, "quizás el medio más efectivo de derrotar los esfuerzos de vigilancia en línea de las agencias de inteligencia de todo el mundo" .

Otra especulación es que Tor toma su financiación del gobierno de los EE. UU. Lo que puede llevar a la suposición de que la NSA puede haber comprometido las identidades de los usuarios individuales de Tor. Sin embargo, el director ejecutivo Andrew Lewman ha negado cualquier confederación con la NSA.

¿Tor es seguro?

Se han hecho varias afirmaciones para comprometer el anonimato y la seguridad de Tor de vez en cuando. El más famoso fue el Bad Apple Attack en el que los investigadores afirmaron haber identificado alrededor de 10k direcciones IP de usuarios activos de BitTorrent que estaban conectados a través de Tor.

El error Heartbleed estuvo detrás de otro gran compromiso en abril de 2014 que detuvo la red Tor por varios días.

Traffic Fingerprinting es un método utilizado para analizar el tráfico web mediante el análisis de patrones, respuestas y paquetes en una dirección particular. Esta técnica se puede usar para atacar la red Tor haciendo que la computadora del atacante actúe como guardia.

La principal vulnerabilidad se encontró en los puntos de salida donde el nivel de seguridad es muy bajo en comparación con el resto de la red Tor.

¿Cómo descargar el navegador Tor?

Tor Project Inc. ha lanzado Tor Browser, que es una modificación de una versión de Extended Support Release del navegador Mozilla Firefox. El navegador es portátil para que pueda ser utilizado desde un medio externo y también reduce el color de la instalación. El navegador Tor elimina el historial de navegación y las cookies después de cada uso, lo que reduce el riesgo de cualquier seguimiento de cookies. Podemos configurar aplicaciones basadas en SOCKS (Socket Secure) para usar la red Tor configurándolas con una dirección de bucle invertido.

El navegador Tor elimina el historial de navegación y las cookies después de cada uso, lo que reduce el riesgo de cualquier seguimiento de cookies. Podemos configurar aplicaciones basadas en SOCKS (Socket Secure) para usar la red Tor configurándolas con una dirección de bucle invertido.

El navegador Tor está disponible en varios sistemas operativos de escritorio, incluidos Windows, Linux y MacOS. Puede visitar este enlace para descargar el navegador Tor.¿Cómo instalar el navegador Tor en Windows?

Tor Project Inc. ha lanzado Tor Browser, que es una modificación de una versión de Extended Support Release del navegador Mozilla Firefox. El navegador es portátil para que pueda ser utilizado desde un medio externo y también reduce el color de la instalación. El navegador Tor elimina el historial de navegación y las cookies después de cada uso, lo que reduce el riesgo de cualquier seguimiento de cookies. Podemos configurar aplicaciones basadas en SOCKS (Socket Secure) para usar la red Tor configurándolas con una dirección de bucle invertido.

El navegador Tor elimina el historial de navegación y las cookies después de cada uso, lo que reduce el riesgo de cualquier seguimiento de cookies. Podemos configurar aplicaciones basadas en SOCKS (Socket Secure) para usar la red Tor configurándolas con una dirección de bucle invertido.

El navegador Tor está disponible en varios sistemas operativos de escritorio, incluidos Windows, Linux y MacOS. Puede visitar este enlace para descargar el navegador Tor.¿Cómo instalar el navegador Tor en Windows?

- Ejecute la configuración del navegador Tor.

- Elija su idioma deseado

- En la próxima ventana, elija la carpeta de destino. Usar Tor sería fácil si elige el escritorio como destino.

- Haga clic en Instalar.

La configuración creará una carpeta llamada Tor Browser en su escritorio. Abra la carpeta y ejecute el archivo de acceso directo para usar el navegador Tor.

Para Linux, tendrá que extraer el archivo descargado utilizando la línea de comando o una aplicación de extracción de archivos.

Tor Browser para Android

- Orbot: un proxy con Tor para dispositivos Android.

- Orfox: una versión móvil del navegador Tor para dispositivos Android.

The Guardian Project, una comunidad de desarrolladores global fundada por Nathan Freitas, se acreditará por el desarrollo de estas aplicaciones.Navegador Tor para iOS

Una aplicación oficial de navegador Tor para iOS está disponible en la App Store.Alternativas Tor

Hornet es una nueva red de anonimato que proporciona mayores velocidades de red en comparación con Tor. I2P y Freenet son otras redes de anonimato que pueden actuar como alternativas de Tor. Además, Tails y Subgraph OS son distribuciones basadas en Linux con soporte Tor integrado.

¿Debería usar Tor?

Tor ha demostrado ser un medio excelente para la presencia web segura, segura y anónima disponible para un usuario sin costo. Los desarrolladores de Tor no tenían la intención de convertirse en un hervidero de actividades ilegales, pero las personas con mentalidad malvada han aprovechado Tor para sus beneficios. El proyecto Tor ha llevado a un enfoque optimista hacia la censura y la Internet libre de vigilancia.

Puede usar Tor si quiere ocultar su identidad en la web o acceder a algún sitio web bloqueado en su región. Pero abstente de hacer cualquier cosa que esté por encima de la ley porque nada es a prueba de tontos y aún pueden atraparte. Además, acceder a tus cuentas de redes sociales a través de Tor puede exponer tu identidad.

0 Comentarios