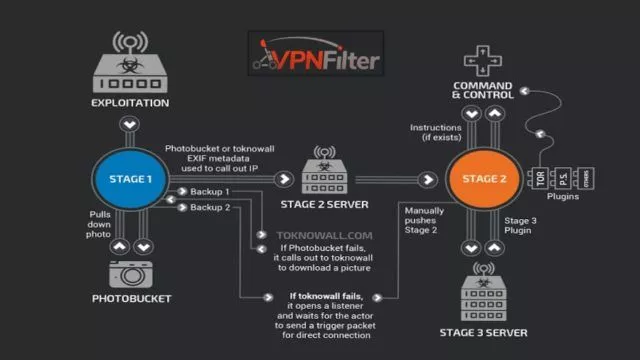

A fines de mayo, los investigadores de seguridad de Cisco descubrieron un malware para hackear enrutadores denominado VPNFilter, que, según se informó, infectó a más de 500,000 dispositivos Wi-Fi de consumo. En ese momento, el enrutador infectado pertenecía a compañías como TP-Link, Linksys, MikroTik y Linksys.

A fines de mayo, los investigadores de seguridad de Cisco descubrieron un malware para hackear enrutadores denominado VPNFilter, que, según se informó, infectó a más de 500,000 dispositivos Wi-Fi de consumo. En ese momento, el enrutador infectado pertenecía a compañías como TP-Link, Linksys, MikroTik y Linksys.Según el último informe de desarrollo, los proveedores de dispositivos adicionales están siendo atacados por el malware. Los nuevos objetivos incluyen ASUS, D-Link, Huawei, Ubiquiti, UPVEL y ZTE. Notablemente, los dispositivos de red de Cisco no se ven afectados, afirman los investigadores.

El descubrimiento adicional se refiere a un nuevo módulo de etapa 3 que se utiliza para infectar contenido web a medida que el tráfico pasa a través de un dispositivo de red. Además otorga una capacidad de hombre en el medio para el malware.

Llamado ssler y pronounded Esler, el módulo está destinado a fascilitating exfiltración de datos e inyección JS a través del puerto 80. Los investigadores también esperan que se ejecute con una lista de parámetros para decidir los objetivos.

Después de infectar el enrutador, primero configura las iptables para redirigir todo el tráfico al puerto local y utiliza el comando insmod para insertar varios módulos.

Además, intercepta cualquier solicitud web saliente en el puerto 80. Por lo tanto, el tráfico puede ser inspeccionado y manipulado antes de que llegue al servicio HTTP.

Este desarrollo muestra claramente que VPNFilter está en continuo crecimiento y su alcance se ha ampliado. También significa que VPNFilter permanece activo incluso después de haber seguido el consejo del FBI de reiniciar el enrutador.

Puede leer más detalles sobre el peligroso malware del enrutador en esta publicación de Cisco.

0 Comentarios